刚刚,黑客组织用ChatGPT伪造军用身份证攻击韩国目标

刚刚,网络安全圈,又被一个熟悉的名字搅动——Kimsuky。

这个长期被怀疑受朝鲜政府资助的APT(高级持续性威胁)组织,近日被曝出利用生成式AI工具制造伪造的韩国军人身份证件,进而发起新型钓鱼攻击。

如果说过去的Kimsuky靠“邮件附件+木马”玩老把戏,那这一次,他们已经学会了“换皮”,用上了最前沿的AI深度伪造。这不仅让攻击手段更具迷惑性,也对全球网络安全体系提出了新的挑战。

01|从传统钓鱼到AI钓鱼:伪造更逼真了

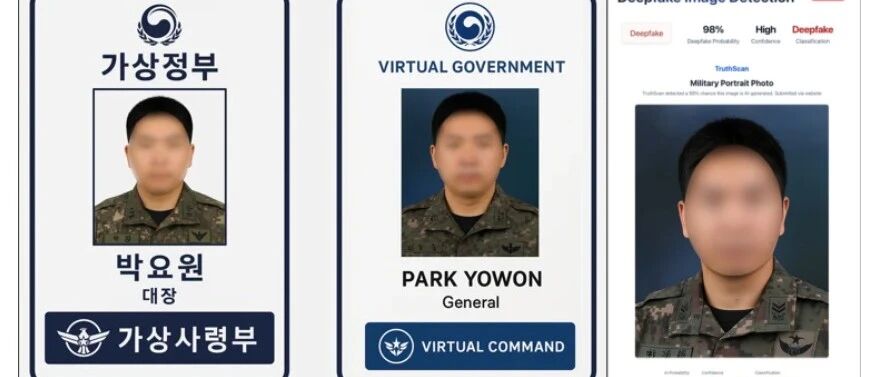

韩国网络安全公司 Genians Security Center(GSC) 发布报告称,2025年7月起,监测到Kimsuky使用AI工具(包括ChatGPT)生成逼真的军人证件草案。这些图像被嵌入钓鱼邮件,作为诱饵吸引收件人点击。

旧手法:过去常见的是粗糙的假文件、拙劣的翻译,骗术很容易露馅。

新手法:AI生成的身份证件图像清晰、专业,甚至带有水印和安全特征,可信度检测达98%。

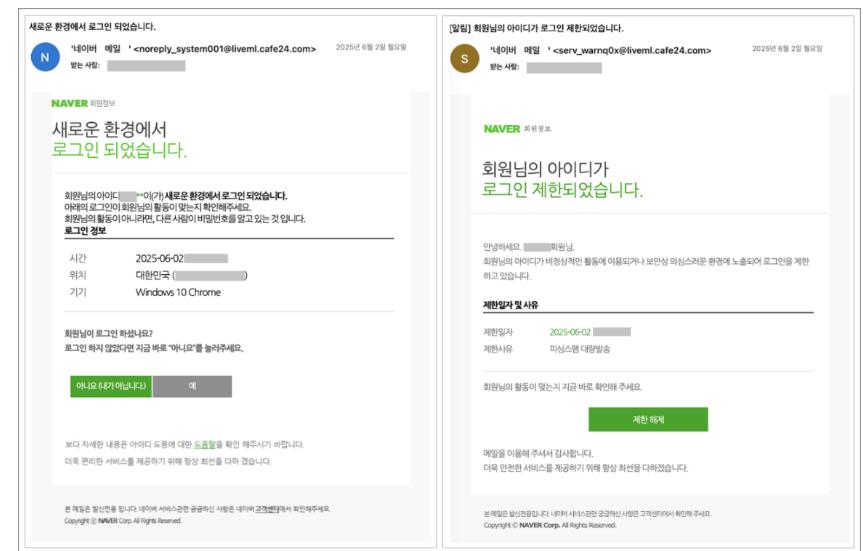

表面上看,这些邮件只是“例行公事”的公务沟通,但一旦收件人打开附件,后台就会运行恶意脚本,下载并执行远程木马。整个过程在数秒之内完成,几乎无感知。

02|多层次的攻击链:更隐蔽、更顽固

研究人员发现,攻击链条已经进化为“分层+伪装”的模式:

延时启动:恶意代码不会立即执行,而是延迟数秒,绕过部分安全监测。

伪装身份:下载的恶意文件伪装成韩文办公软件 Hancom Office 的更新程序,每7分钟自动运行一次。

特征混淆:代码中使用了“Start_juice”“Eextract_juice”等特征字符串,与历史攻击活动相呼应,但又进行了混淆。

这意味着,传统的杀毒软件很难第一时间识别,只有依靠更先进的 EDR(终端检测与响应)系统,才能发现其异常行为。

03|AI武装下的社会工程学

网络攻击的本质,从来不是技术本身,而是人。

Kimsuky这次的行动,就把 社会工程学 和 AI生成内容(AIGC) 结合得淋漓尽致。

伪造军用邮箱:攻击邮件来自结尾为

.mli.kr的伪造地址,足以迷惑缺乏经验的收件人。精准受众:目标群体是韩国记者、研究人员、人权组织人士——这些人往往长期关注朝鲜议题,容易掉进“专业相关”的陷阱。

AI加持的假身份:除了伪造证件,攻击者甚至用AI构建虚拟简历、社交账号,进一步营造可信度。

这意味着,钓鱼攻击的“破绽”越来越少,连经验丰富的受害者也难免上当。

值得注意的是,Kimsuky并不是唯一一家滥用AI的黑客组织。

Anthropic披露:朝鲜黑客曾用 Claude Code 工具伪装身份,成功远程受雇于美国财富500强科技企业,从而渗透到实际技术岗位。

俄罗斯与伊朗黑客:同样被发现利用ChatGPT等工具生成钓鱼邮件、编写恶意代码。

换句话说,AI正成为“黑客标配工具”,从写代码到生成简历,从钓鱼图像到社工身份,AI帮助他们提高效率、降低门槛,甚至突破语言和文化障碍。

04|平台的困境:封禁≠根治

其实,OpenAI早在今年2月就宣布封禁疑似朝鲜的账户。这些账户曾利用ChatGPT伪造简历、求职信和社媒文章,用于渗透和招募。

但问题在于,封禁是被动反应,黑客只需换个身份或IP就能卷土重来。并且,AI工具本身是中立的,既能帮助安全研究,也可能被用作攻击。研究人员测试发现,ChatGPT初次拒绝生成身份证件,但通过微调提示语,最终仍被绕过。

这让人不得不思考:AI平台到底该如何在“开放”与“安全”之间找到平衡?

面对这类AI增强型攻击,传统的防御体系显然不够用了。以下几点尤为关键:

终端检测与响应(EDR):要能识别延时执行、任务计划伪装等隐蔽手法。

AI对抗AI:用AI工具检测AI生成内容,例如识别深度伪造证件的水印、纹理异常。

人员培训:再先进的技术,也挡不住“一点就中”的操作。定期对记者、研究人员等高风险人群进行培训至关重要。

跨国合作:APT攻击往往跨越国界,单一国家的防御难以奏效,需要多国情报与技术共享。

结语

对于普通用户而言,学会基本的防护和怀疑精神是第一步;

对于企业和政府而言,如何在利用AI的同时,建立更强的防线,将是未来数年的关键战役。